从通信技术开发视角初探黑客技术入门

在当今数字化时代,通信技术开发与网络安全密不可分。对于有志于了解黑客技术(此处特指以安全防御和漏洞研究为目的的伦理黑客技术)的初学者而言,坚实的通信技术开发基础是不可或缺的敲门砖。本文将从通信开发者的角度,探讨步入这一领域的入门路径与核心关联知识。

一、基石:理解网络通信协议栈

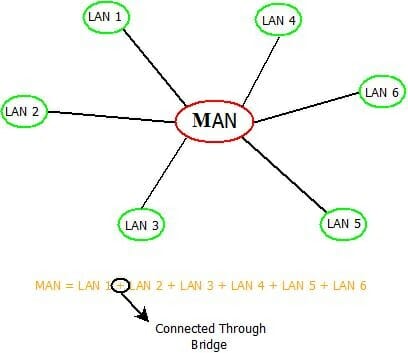

所有网络活动都构建在协议栈之上。开发者的首要任务是深入理解从物理层到应用层的经典模型(如TCP/IP五层或OSI七层)。

- 数据链路层与网络层:掌握以太网帧、ARP、IP、ICMP协议。理解数据包如何封装、寻址和路由。这是分析网络嗅探、ARP欺骗等基础技术的前提。

- 传输层:精通TCP与UDP。必须清楚TCP的三次握手、四次挥手、序列号、滑动窗口机制,以及UDP的无连接特性。许多攻击(如SYN Flood、会话劫持)都针对这一层的弱点。

- 应用层:熟悉HTTP/HTTPS、DNS、SMTP、FTP等常用协议的数据包结构。Web应用安全是重中之重,需透彻理解Cookie、Session、各类请求方法及状态码。

实践建议:使用Wireshark、tcpdump等工具捕获并解析日常网络流量,亲手编写简单的Socket程序(如用Python的socket库实现一个迷你客户端/服务器),直观感受数据流动。

二、关键技能:编程与脚本能力

黑客技术本质是创造性地运用代码与系统交互。通信技术开发经验为此提供了绝佳的训练。

- 核心语言:

- Python:安全领域的“瑞士军刀”。用于编写漏洞扫描脚本、自动化工具、攻击验证程序(如使用Scapy库构造定制数据包)。

- C/C++:理解内存管理、指针、缓冲区。这是分析缓冲区溢出、栈溢出等底层漏洞的必备知识。

- Bash/PowerShell:用于系统自动化与命令行操作。

- 开发思维:通信开发者已具备的模块化、调试、逆向工程(理解现有协议或软件如何工作)能力,可直接迁移至安全分析中。

实践建议:从用Python复现经典网络工具(如ping、端口扫描器)开始,逐步尝试解析协议或实现简单的漏洞验证代码。

三、聚焦点:从通信漏洞到安全认知

通信系统中的设计或实现缺陷,常常是安全突破口。开发者需转换视角,从“如何实现功能”变为“如何破坏或滥用功能”。

- 协议安全分析:思考协议设计可能存在的信任问题(如缺乏认证、明文传输)、状态管理问题(如会话可预测)。例如,分析为什么早期HTTP是脆弱的,而HTTPS通过SSL/TLS解决了哪些问题。

- 常见攻击向量初识:

- 嗅探与中间人攻击:利用网络流量明文传输或认证缺陷。

- 拒绝服务:利用协议资源管理缺陷(如TCP半连接耗尽资源)。

- Web应用攻击:作为通信的主要载体,需了解SQL注入、XSS、CSRF等如何通过HTTP请求实施。

- 无线网络安全:作为通信的特殊领域,了解WEP/WPA/WPA2的加密与破解原理。

实践建议:在受控实验环境(如自家局域网、虚拟机构建的隔离网络)中,使用Metasploit Framework等工具对授权靶机(如DVWA、Metasploitable)进行简单的漏洞利用尝试,直观理解攻击链。

四、伦理、法律与学习路径

- 坚守伦理:必须明确,学习黑客技术的唯一合法目的是提升防御能力(白帽)。未经授权的访问或测试是违法行为。

- 系统学习:建议遵循“网络基础 → 操作系统原理(Linux/Windows)→ 编程 → 协议深度分析 → 漏洞研究与防御”的路径。考取CEH、Security+等基础认证可以梳理知识体系。

- 融入社区:关注安全研究团队、博客(如OWASP)、漏洞公告平台(如CVE),并尝试在合规平台(如Hack The Box, TryHackMe)上进行实战练习。

###

对于通信技术开发者而言,迈向黑客技术(安全领域)并非从零开始,而是一次视角的深化与拓展。将开发中对通信细节的掌控力,转化为对潜在脆弱点的洞察力,是这一转型的核心。牢记技术是一把双刃剑,用所学知识筑起数字世界的防线,才是这门技艺的最高价值所在。学习之路漫长,务必以法律为边界,以伦理为灯塔,在不断的实践与思考中稳步前行。

如若转载,请注明出处:http://www.yobodata.com/product/44.html

更新时间:2026-02-24 10:17:32